Alertas

Doctor Web: informe de la actividad de virus para dispositivos móviles en agosto de 2021

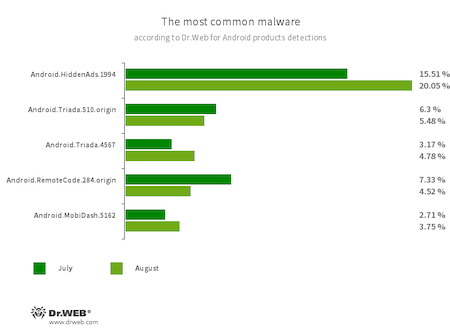

Según las estadísticas de detecciones de los productos antivirus Dr.Web para Android del mes de agosto, los usuarios con mayor frecuencia otra vez afrontaban los troyanos de publicidad, así como el malware capaz de ejecutar el código aleatorio y descargar otro software.

Durante el mes los expertos de la empresa Doctor Web detectaron múltiples amenazas en el catálogo Google Play. Entre las mismas, los programas falsificados de la familia Android.FakeApp que abrían los sitios web de estafa. Además, fue detectado otro troyano que robaba los nombres de usuario y las contraseñas de las cuentas de Facebook. Así mismo, los malintencionados difundían los troyanos de la familia Android.Joker que suscriben a las víctimas a los servicios móviles de pago.

TENDENCIAS CLAVE DEL MES DE AGOSTO

- Detección del malware en el catálogo Google Play

- Actividad de los troyanos de publicidad, así como de malware que descarga otro software y ejecuta el código aleatorio

Según los datos de los productos antivirus Dr.Web para Android

Android.HiddenAds.1994

Un troyano que sirve para visualizar publicidad importuna. Los troyanos de esta familia frecuentemente se propagan camuflados por aplicaciones legales y en algunos casos se instalan en el catálogo del sistema por otro malware.

Android.Triada.510.origin

Android.Triada.4567

Los troyanos multifuncionales que realizan varias acciones maliciosas. Se refieren a la familia de las aplicaciones troyanas que penetran en los procesos de todos los programas activos. Varias representantes de esta familia pueden ser detectados en el firmware de dispositivos en Android donde los malintencionados los implementan en la etapa de producción. Además, algunas modificaciones de las mismas pueden usar las vulnerabilidades para acceder a los archivos de sistemas y directorios protegidos.

Android.RemoteCode.284.origin

Un malware que descarga y ejecuta un código aleatorio. En función de la modificación, los troyanos de esta familia también pueden abrir varios sitios web, seguir los enlaces, hacer clics sobre los banners de publicidad, suscribir a los usuarios a los servicios de pago y realizar otras acciones.

Android.MobiDash.5162

Un programa troyano que visualiza publicidad importuna. Es un módulo de software que los desarrolladores de software incrustan en las aplicaciones.

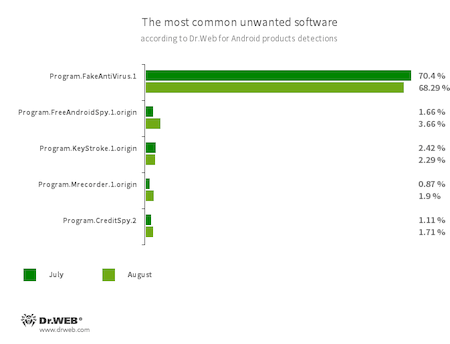

Program.FakeAntiVirus.1Detección de adware que imita el funcionamiento del software antivirus. Estos programas pueden informar sobre las amenazas inexistentes y engañar a los usuarios al demandar el pago de la versión completa.

Program.KeyStroke.1.origin

Un programa en Android capaz de interceptar la información introducida en el teclado. Algunas modificaciones del mismo también permiten supervisar los mensajes SMS entrantes, controlar el historial de las llamadas telefónicas y grabar las conversaciones telefónicas.

Program.FreeAndroidSpy.1.origin

Program.Mrecorder.1.origin

Las aplicaciones que supervisan a los dueños de dispositivos en Android y pueden ser usados para ciberespionaje. Son capaces de controlar la ubicación de los dispositivos, recopilar los datos sobre la mensajería SMS, charlas en las redes sociales, copiar los documentos, las fotos y los vídeos, escuchar las llamadas telefónicas y el entorno etc.

Program.CreditSpy.2

Detección de los programas que sirven para adjudicar el ranking de crédito a base de los datos personales de usuarios. Estas aplicaciones cargan al servidor remoto los mensajes SMS, la información sobre los contactos de la libreta telefónica, el historial de llamadas, así como otra información.

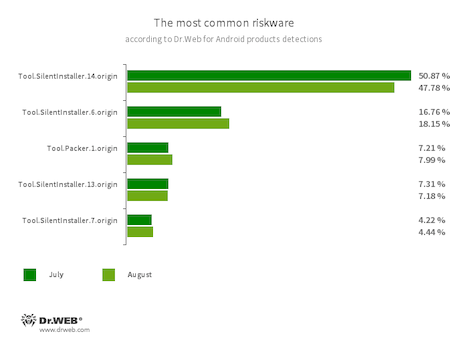

Tool.SilentInstaller.14.origin

Tool.SilentInstaller.13.origin

Tool.SilentInstaller.6.origin

Tool.SilentInstaller.7.origin

Plataformas potencialmente peligrosas que permiten a las aplicaciones iniciar los archivos apk sin instalar los mismos. Crean un entorno virtual de ejecución que no afecta al sistema operativo básico.

Tool.Packer.1.origin

La utilidad de compresión especial que sirve para proteger las aplicaciones en Android contra la modificación y la ingeniería inversa. No es maliciosa, pero puede ser usada para proteger tanto los programas legales, como troyanos.

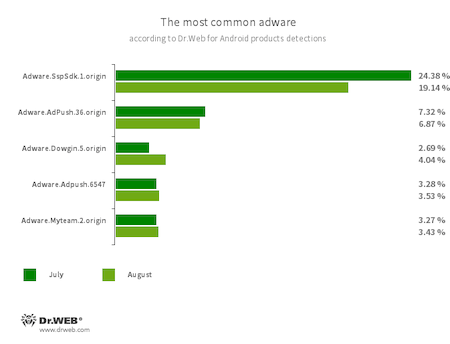

Los complementos incrustados en las aplicaciones en Android que sirven para visualizar la publicidad importuna en dispositivos móviles. En función de la familia y modificación, pueden visualizar publicidad en modo de pantalla completa, al bloquear las ventanas de otras aplicaciones, visualizar varias notificaciones, crear accesos directos y abrir los sitios web.

- Adware.SspSdk.1.origin

- Adware.AdPush.36.origin

- Adware.Adpush.6547

- Adware.Dowgin.5.origin

- Adware.Myteam.2.origin

Amenazas en Google Play

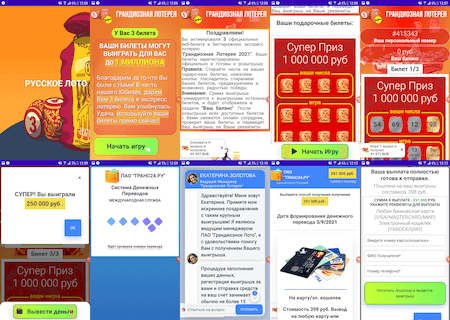

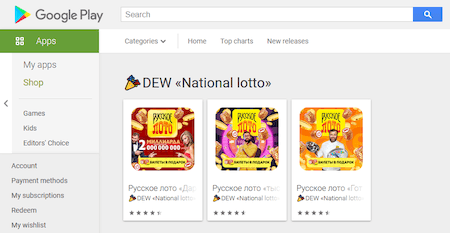

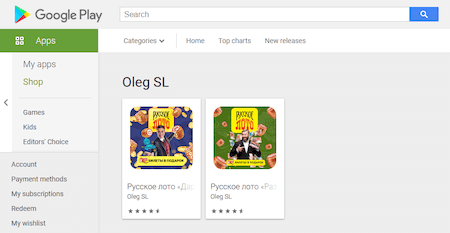

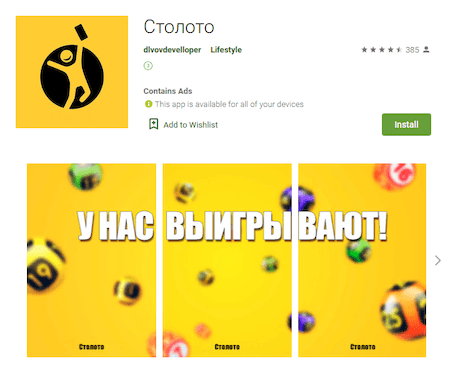

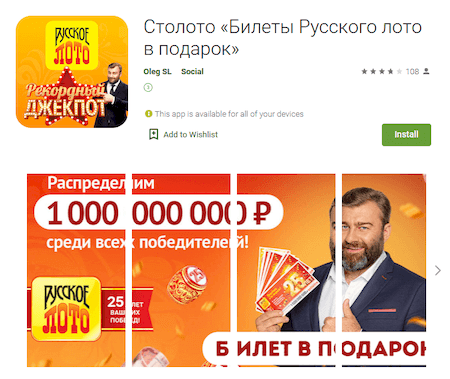

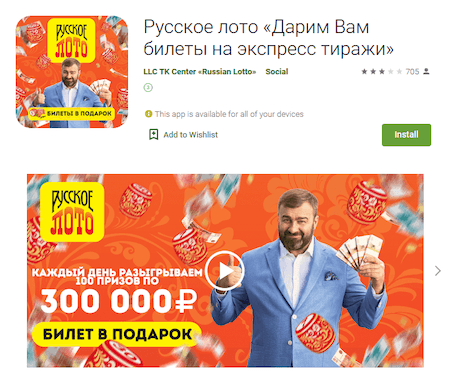

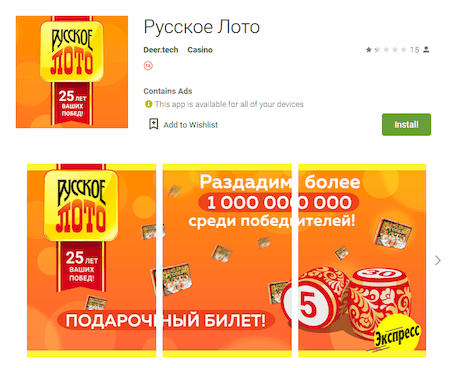

En agosto en el catálogo Google Play fueron detectados varios tipos de malware. Entre los mismos, los programas falsificados de la familia Android.FakeApp usados en varios esquemas de estafa. Así, por ejemplo, una parte de estos troyanos difundió otra vez camuflada por las aplicaciones oficiales de lotería rusa popular, así como su distribuidor oficial.

Las falsificaciones fueron añadidas a la base de virus Dr.Web como Android.FakeApp.307, Android.FakeApp.308, Android.FakeApp.309, Android.FakeApp.310, Android.FakeApp.311, Android.FakeApp.312, Android.FakeApp.325, Android.FakeApp.328, Android.FakeApp.329, Android.FakeApp.330, Android.FakeApp.332, Android.FakeApp.333, Android.FakeApp.334, Android.FakeApp.335 y Android.FakeApp.341.

Al iniciarse, estos programas abrían los sitios web de estafa donde a las víctimas potenciales se les ofrecía recibir la lotería gratis y participar en el sorteo de los premios. Pero era un engaño: el juego solamente se imitaba, y para recibir un “premio”, los usuarios tenían que pagar “comisiones” o “tasas”, y los delincuentes se quedaban con este dinero.

Un ejemplo de funcionamiento de uno de estos troyanos puede consultarse más abajo:

Los ejemplos de estas falsificaciones en Google Play:

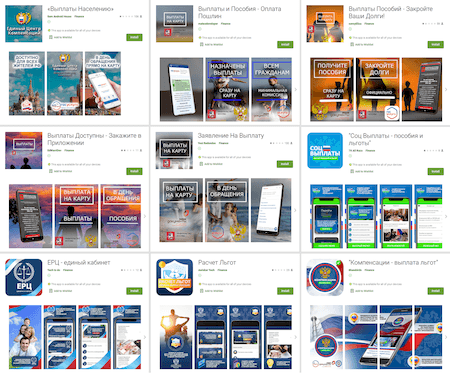

Otras falsificaciones eran las aplicaciones con las cuales los usuarios rusos supuestamente podían encontrar la información sobre varios pagos sociales del estado, así como recibir directamente estos pagos a sus tarjetas bancarias y cuentas. Al igual que en caso del esquema con la lotería, estos programas solamente abrían los sitios web de estafa donde para recibir los “pagos” había que pagar la “comisión”.

Los troyanos fueron añadidos a la base de virus Dr.Web como Android.FakeApp.306, Android.FakeApp.313 y Android.FakeApp.325.

Además, fueron detectados los nuevos programas de estafa supuestamente destinados para inversiones y comercio en el mercado financiero. Algunos de ellos fueron propagados por los malintencionados en nombre de las empresas conocidas.

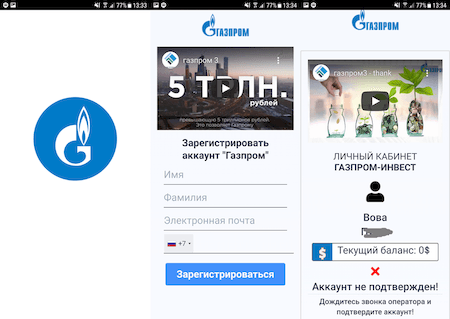

Estos troyanos llamados Android.FakeApp.305, Android.FakeApp.314, Android.FakeApp.315 y Android.FakeApp.316, abrían varios sitios web alicientes “financieros” donde a los usuarios se les ofrecía registrarse para empezar a ganar dinero. En algunos casos, se solicitaba su nombre, apellidos, dirección del correo electrónico y el móvil, y en otros solo el móvil. Luego las víctimas del engaño podían ser redirigidas a otros recursos de estafa, recibir una notificación diciendo que supuestamente no hay sitio para nuevos clientes o ver una propuesta de esperar la llamada del “operador”.

Ejemplos de trabajo de estos troyanos:

Con estos programas falsificadas de inversión los malintencionados no solamente recaban la información personal de los usuarios y pueden robar su dinero, sino también son capaces de involucrar a los mismos en otros esquemas de estafa, así mismo, al vender los datos recibidos a terceros.

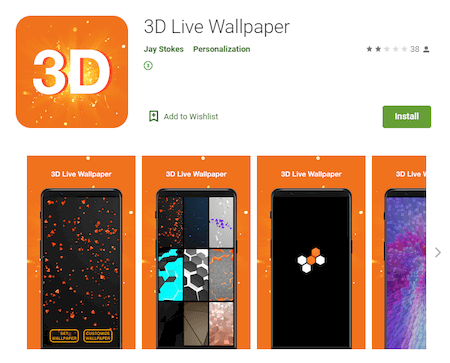

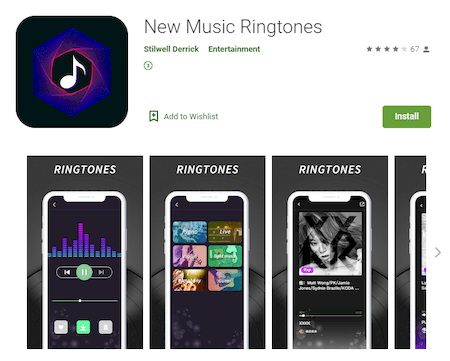

Entre las amenazas detectadas en Google Play también había otros representantes de la familia de troyanos peligrosos Android.Joker añadidos a la base de virus Dr.Web como Android.Joker.320.origin, Android.Joker.858 y Android.Joker.910. El primero se difundía camuflado por papel tapiz animado 3D Live Wallpaper, el segundo se camuflaba por la aplicación de música New Music Ringtones, y el tercero fue presentado como aplicación Free Text Scanner para escanear textos y crear los documentos PDF. Todos ellos suscribían a los titulares de dispositivos en Android a los servicios móviles de pago y también podían abrir y ejecutar el código aleatorio.

Así mismo, nuestros analistas de virus detectaron al nuevo troyano destinado para robar los nombres de usuario y las contraseñas de las cuentas de Facebook. Se difundía como un programa que permite proteger las aplicaciones instaladas contra el acceso no autorizado. El troyano fue añadido a la base de virus Dr.Web como Android.PWS.Facebook.34.

Para proteger los dispositivos en Android contra malware y el software no deseado, recomendamos a los usuarios instalar los productos antivirus Dr.Web para Android.

Su Android necesita protección.

Use Dr.Web

- Primer antivirus ruso para Android

- Más de 140 millones de descargas solo desde Google Play

- Gratis para usuarios de productos de hogar Dr.Web

2003—2021 | Doctor Web es un productor ruso de los medios antivirus de protección de la información bajo la marca Dr.Web. Los productos Dr. Web. se desarrollan a partir del año 1992. Es una empresa clave en el mercado ruso del software para asegurar la necesidad básica del negocio – la seguridad de información. Doctor Web es uno de los pocos vendedores antivirus en el mundo que tiene sus propias tecnologías únicas para detectar y desinfectar los programas malintencionados. La protección antivirus Dr.Web permite a los sistemas de información de los clientes afrontar cualquier amenaza, hasta la desconocida. |